Una nuova minaccia per il mondo dei dispositivi Android, stiamo parlando di DroidBot, il nuovo malware che mira ai dati bancari.

Breve introduzione su DroidBot

Rilevato per la prima volta a fine ottobre 2024, DroidBot è un MaaS (Malware-as-a-Service) che, al momento, conta su una rete di ben 17 diversi gruppi affiliati.

La sua pericolosità risiede nelle sue caratteristiche tecniche di attacco avanzate unite alle sue funzionalità da spyware. In particolare DroidBot prende di mira gli applicativi degli istituti bancari installati sui dispositivi Android.

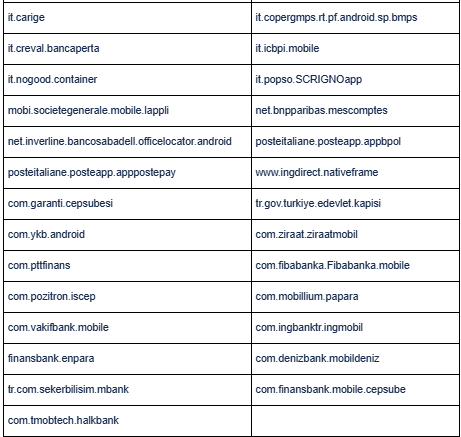

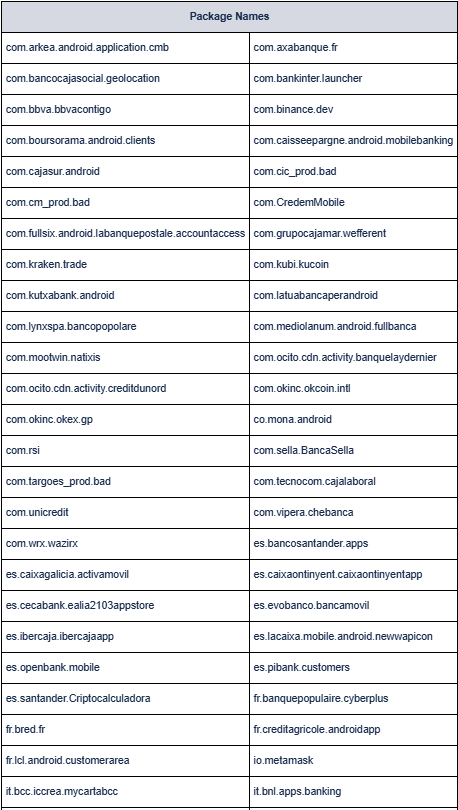

Nel corso delle ricerche si è appurato che il malware ha preso di mira 77 obiettivi distinti, principalmente applicativi di importanti istituti bancari, ma anche exchange di criptovalute. Queste operazioni di attacco hanno potenzialità di danno alquanto significative e, tra i principali paesi colpiti abbiamo l’Italia, Regno Unito, Francia, Spagna e Portogallo.

Tra gli Istituti bancari colpiti troviamo Unicredit, Mediolanum, Poste Italiane, ING Bank, Credit Agricole, Che Banca, Banca Sella ecc…

I ricercatori hanno condiviso la lista delle applicazioni prese di mira, tra le quali troviamo:

Breve analisi tecnica

DroidBot è un RAT, remote access trojan, con funzionalità di controllo da remoto dei dispositivi e capacità di sfruttare i servizi di accessibilità di Android. Tutte caratteristiche, queste, tipiche di uno spyware. DroidBot richiede le permissioni per i servizi di accessibilità al momento dell’installazione. Ottenuti questi permessi, può svolgere tutte le proprie funzionalità dannose. In particolare:

- Intercettazione degli SMS: monitora gli SMS in arrivo. La gran parte delle app bancarie infatti utilizza anche il canale SMS per l’invio degli OTP e dei codici di autenticazione.

- Keylogging: sfruttando i servizi di accessibilità, DroidBot cattura tutte le digitazioni dell’utente sul display, consentendo così il furto di credenziali e password. Ha anche funzionalità per monitorare le informazioni visualizzate a schermo dall’utente.

- Attacco Overlay: DroidBot può mostrare agli utenti false pagine di login molto simili a quelle legittime. Lo scopo è quello di convincere l’utente a inserire le credenziali in queste pagine fake. Invia quindi le credenziali inserite direttamente agli attaccanti.

- Interazioni con lo schermo: grazie ai servizi di accessibilità, questo malware garantisce il controllo totale del dispositivo da remoto. Può quindi eseguire comandi per simulare interazioni dell’utente come il clic sui bottoni, il riempimento di form, l’uso di diverse applicazioni e molto altro…

Una caratteristica interessante di DroidBot è legata alle modalità di comuncazioni ai server C2. In particolare DroidBot utilizza il protocollo MQTT (Message Queuing Telemetry Transport). Questo è un protocollo solitamente utilizzando nel mond0 degli IoT per la comunicazione in tempo reale grazie alla sua estrema leggereza e efficienza. In questo caso, il malware lo utilizza per un’esfiltrazione dei dati continuativa. Va detto che l’uso di MQTT è estremamente raro nei malware Android ma porta un grande vantaggio per gli attaccanti. L’uso, infatti, di un protocollo molto poco usaro nei malware Android consente agli attori dietro DroidBot di rimanere fuori dai radar delle soluzioni di sicurezza tradizionali. In sunto migliora la capacità del malware di eludere il rilevamento.

Metodi di infezione

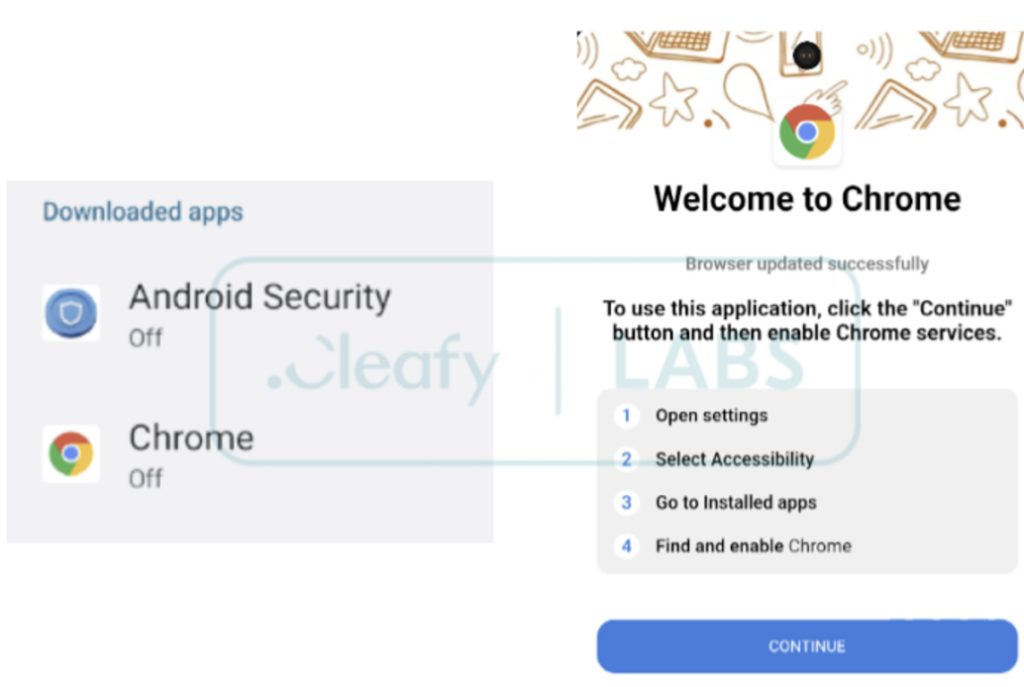

Gli attaccanti distribuiscono DroidBot ben nascosto entro app apparentemente legittime. Alcune app che contengono il malware si presentano agli utenti come generiche applicazioni di sicurezza, in altri caso come servizi Google oppure ancora emulano direttamente popolari app bancarie.

La lista dei paesi colpiti: c’è anche l’Italia

Come già detto, anche gli utenti italiani sono presi di mira da DroidBot. Analizzando l’infrastruttura di gestione del malware, i ricercatori di Cleafly sono riusciti ad ottenere la lista degli istituti finanziari presi di mira da queste campagne. In particolare, l’analisi della nazionalità degli utenti di queste istituzioni ha permesso di verificare come DroidBot sia concentrato principalmente in un’area di 4 nazioni: Francia, Italia, Spagna e Turchia.

Alle stesse conclusioni i ricercatori sono arrivati con la verifica di un file integrato nel malware e rinominato security.html. Questo file contiene una pagina di avviso che talvolta viene mostrata agli utenti vittime il cui contenuto “Questa applicazione non può essere disinstallata per motivi di sicurezza” è tradotto in 4 lingue che sono appunto inglese, spagnolo, italiano e turco.

Sei vittima di un attacco informatico? Hai subito un data breach?

Attiva il nostro team di Gestione Crisi!