Gli attacchi ransomware rappresentano una delle minacce informatiche più pericolose e diffuse per le aziende di qualsiasi settore.

In principio vi era il ransomware!

Un ransomware è un tipo di malware progettato per bloccare l’accesso ai dati o ai dispositivi della vittima, con l’obiettivo di estorcere un riscatto in cambio del ripristino delle informazioni. Questi attacchi sono una delle minacce informatiche più diffuse e dannose per le aziende di qualsiasi dimensione.

Attacco ransomware: perché sono una minaccia per la tua azienda?

Gli attacchi ransomware possono avere conseguenze devastanti per un’azienda, causando:

- Blocco dell’accesso ai dati: i file e i sistemi critici dell’azienda diventano inaccessibili, impedendo a dipendenti e clienti di svolgere attività fondamentali. Questo può causare interruzioni operative significative e rallentamenti nei processi aziendali.

- Violazioni dei dati sensibili (data breach): gli hacker possono esfiltrare informazioni riservate, come i dati finanziari, i documenti aziendali critici e le informazioni sui clienti, esponendo l’azienda a gravi rischi legali e di conformità.

Potrebbe interessarti > Prevenire i Data Breach: soluzioni concrete per la sicurezza - Perdita di dati critici: qualora l’attacco non viene gestito correttamente, i dati cifrati potrebbero diventare irrecuperabili.

- Danni reputazionali e finanziari: l’azienda vittima dei ransomware rischia di perdere la fiducia dei clienti e dei partner commerciali. Inoltre, il pagamento del riscatto e i costi per il ripristino dei sistemi possono essere estremamente elevati.

- Interruzione delle operazioni aziendali: un attacco ransomware può paralizzare intere aree dell’azienda, impedendo la produzione, il servizio clienti e le attività quotidiane. Il tempo necessario per il ripristino dei dati può tradursi in perdite economiche significative.

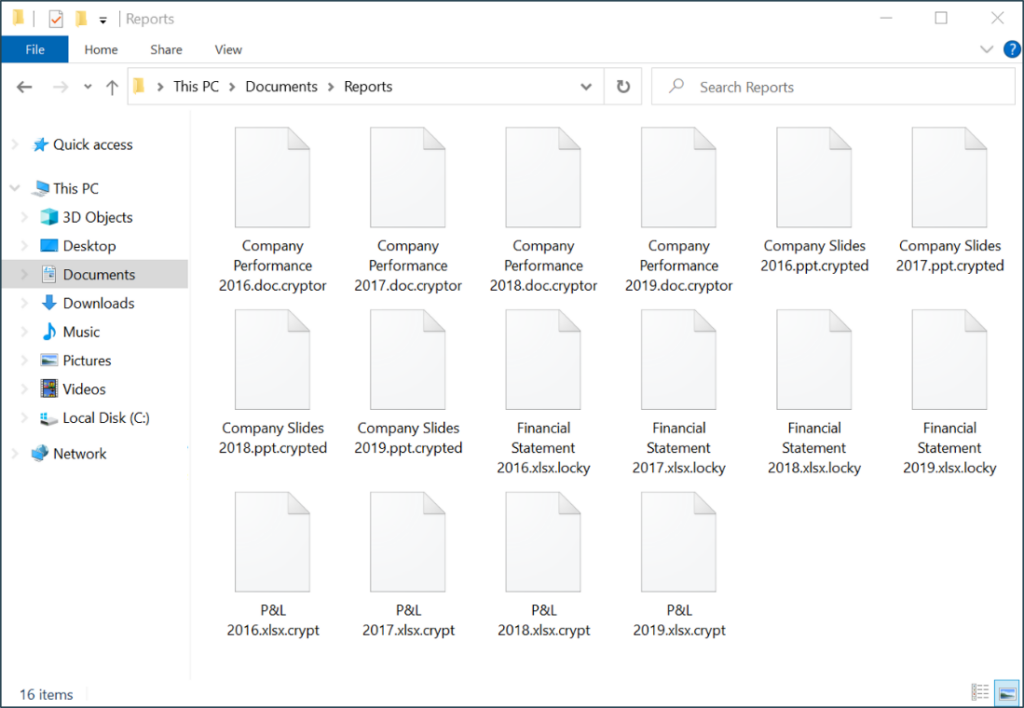

Sotto un esempio di file criptati dal ransomware Crypt:

Come riconoscere un attacco ransomware: le fasi

Solitamente un attacco ransomware è suddiviso in tre fasi:

- Accesso illegittimo alla rete: è la fase inziale dell’attacco nella quale l’aggressore ottiene l’accesso alla rete dell’azienda. Per aumentare le probabilità di riuscita dell’operazione, l’aggressore può utilizzare una moltitudine di tecniche di accesso, tra le quali:

- violazioni degli account amministrativi;

- exploit delle vulnerabilità applicative

- phishing e ingegneria sociale;

- backdoor

- Una volta entrato nelle rete, l’attaccante procede con il cosiddetto “movimento laterale“: ovvero espande il proprio accesso sugli altri dispositivi, endpoint ecc in rete… . In modo tale da ottenere un controllo sempre più maggiore.

- Esfiltrazione dei dati: dopo aver ottenuto l’accesso agli endpoint, server e alla rete, l’attaccante inizia ad esfiltrare i dati. Questa fase consiste nel furto dei dati sensibili della vittima.

- Criptazione dei dati: la fase finale consiste nella criptazione dei dati, ovvero i dati estrapolati sono resi inaccessibili e inutilizzabili dalla vittima. Il procedimento è cosi articolato:

- Algoritmo di criptazione: il ransomware sfrutta degli algoritmi di criptazione per cifrare i file. In genere utilizza due chiavi:

- Chiave pubblica: utilizzata per criptare i file.

- Chiave privata: è detenuta dall’aggressore e serve a decriptare i dati, ma è disponibile solo dopo aver pagato il riscatto.

- Algoritmo di criptazione: il ransomware sfrutta degli algoritmi di criptazione per cifrare i file. In genere utilizza due chiavi:

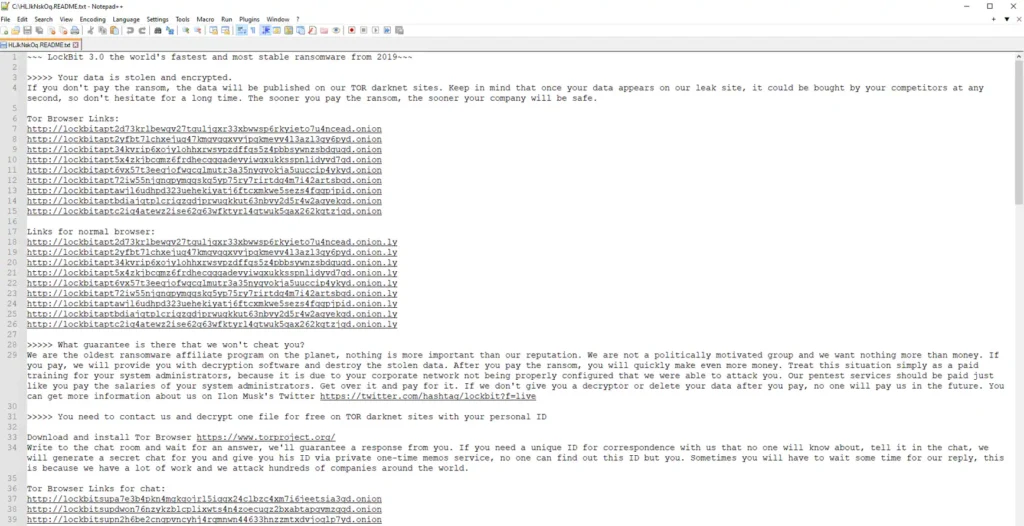

- Richiesta di riscatto: completata la criptazione, viene visualizzato un messaggio di riscatto sul dispositivo della vittima. Di solito sono richiesti due diversi riscatti (tecnica della doppia estorsione): i cyber criminali richiedono una quota per non divulgare i dati rubati e un’altra per inviare il decryptor e la chiave necessari a riportare in chiaro i file.

Di solito, salvo avere a disposizione strumenti avanzati come XDR e MDR, ci si accorge di aver subito un attacco ransomware con la comparsa della nota di riscatto sui desktop e in ogni cartella contenente file criptati. Sotto la nota di riscatto del famigerato ransomware Lockbit 3.0

Approfondisci > Report CERT 2024: malware e campagne dannose in Italia

Come possiamo aiutarti

Il nostro servizio di gestione degli attacchi ransomware è progettato per aiutare le aziende a recuperare i loro dati criptati. Il nostro team di esperti, ti fornisce assistenza per la decriptazione del file (quando possibile), per le trattative con gli attaccanti e notifica all’autorità garante per la protezione dei dati personali.