L’attività di LockBit è finalmente terminata grazie all’operazione Cronos. La situazione attuale: oltre 200 portafogli di criptovalute sequestrati, un decryptor per il recupero dei file criptati e due persone arrestate.

Cronos: verso la fine di LockBit?

Le attività di LockBit, il famigerato Ransomware-as-a-service (Raas), sono state interrotte grazie all’Operazione Cronos. Si tratta dell’intervento delle forze dell’ordine internazionali diretto dalla NCA britannica e coordinato a livello europeo da Europol e Eurojust.

L’operazione Cronos è stata avviata nell’aprile 2022, in seguito ad una richiesta da parte delle autorità francesi.

Le autorità sono riuscite a congelare più di 200 wallet di criptovaluta collegati all’organizzazione criminale, sottolineando l’impegno a interrompere gli incentivi economici che guidano gli attacchi ransomware.

Inoltre, la NCA ha preso il controllo dell’infrastruttura tecnica che consente al servizio di operare, nonché del loro Data Leak Site, sul quale ospitavano i dati rubati alle vittime negli attacchi ransomware.

La task force, grazie all’infrastruttura, è riuscita a recuperare all’incirca 1000 chiavi di decriptazione che hanno permesso all’FBI, alla National Crime Agency e alla Polizia Giapponese di creare un decryptor, lo strumento di decriptazione per LockBit.

Infine, due attori di LockBit sono stati arrestati in Polonia e Ucraina su richiesta delle autorità giudiziarie francesi. Queste ultime, con quelle statunitensi, hanno emesso anche tre mandati di arresto internazionali e cinque rinvii a giudizio.

Il Data Leak Site di LockBit è stato chiuso

Dal 20 febbraio, sul sito web della banda è comparso un banner visibile nella foto sottostante che afferma che il sito è sotto il controllo delle forze dell’ordine. Nello specifico si legge:

“Questo sito è ora sotto il controllo della National Crime Agency del Regno Unito, che lavora in stretta collaborazione con l’FBI e la task force internazionale di polizia, l’Operazione Cronos”.

Mentre il sito di LockBit sembra non essere più accessibile, alcuni degli altri siti dark web della gang sono ancora attivi.

L’operazione LockBit viene gestita da un attaccante noto come LockBitSupp, che comunica attraverso il servizio di messaggistica Tox. Lo stato del suo account mostra ora un messaggio che afferma che l’FBI ha violato i server dell’operazione ransomware utilizzando una vulnerabilità PHP.

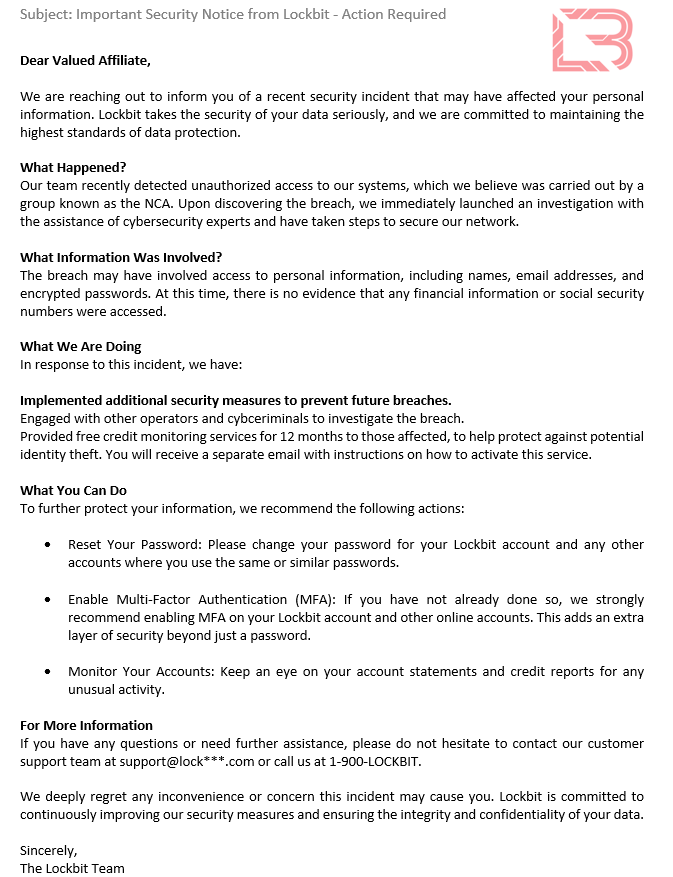

Il comunicato di LockBit agli affiliati è vero o è una farsa?

LockBit sembra aver inviato un avviso ai propri affiliati riguardo all’incidente in cui spiega che le informazioni personali coinvolte sembrano includere nomi, indirizzi, email e password crittografate. Non ci sono prove di accesso a informazioni finanziarie. Lockbit offre servizi gratuiti di monitoraggio del credito per 12 mesi agli interessati.

Consiglia inoltre di proteggere le proprie informazioni adottando maggiori misure di sicurezza, come abilitare l’autenticazione a due fattori (A2F) e reimpostare la password.

Di seguito il comunicato in lingua originale:

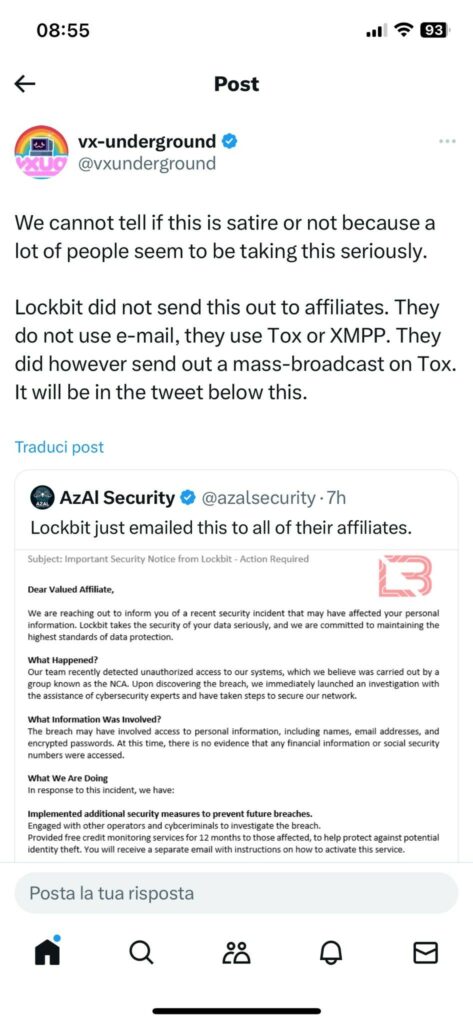

Non sappiamo se il comunicato sia una farsa ma è probabile. VX-Underground aveva pubblicato un tweet, ora già cancellato, in cui affermava che LockBit usa TOX e XMPP per comunicare con gli affiliati piuttosto che posta elettronica.

Ecco di seguito il tweet:

In ogni caso, non è stato possibile riparare al danno dato che le forze dell’ordine avevano già ottenuto il controllo della piattaforma di Lockbit e tutte le informazioni in essa contenute. Tra le informazioni in loro possesso ci sono “il codice sorgente, i dettagli delle vittime che avete attaccato, la quantità di denaro estorto, i dati rubati, le chat e molto, molto altro”.

Il countdown della NCA riprende LockBit

Il 20 febbraio la National Crime Agency ha utilizzato un countdown per annunciare un comunicato ufficiale riguardante l’Operazione Cronos che sarebbe dovuto avvenire dopo 3 ore (alle 12.30). Il messaggio sottintendeva una sottile frecciatina a LockBit, noto per aver utilizzato questo modus operandi nel corso degli anni per spaventare le vittime degli attacchi ransomware.

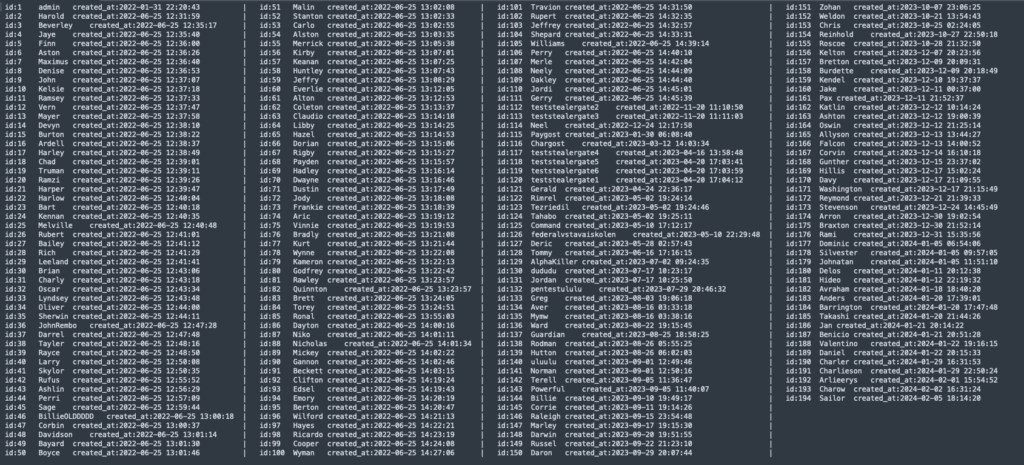

Tra le notizie emerse nel comunicato ufficiale della NCA (rilasciato a seguito del countdown) troviamo la lista dei nickname degli affiliati di LockBit: un totale di 193 persone.

Fonte: RedHotCyber

Alla scoperta di LockBit

Nel 2019 la gang ha cominciato le sue operazioni con il nome ABCD, per poi diventare LockBit. Con gli anni sono state apportate diverse modifiche ed è nata la versione LockBit 2.0. Infine, nel giugno 2021 è diventata LockBit 3.0, introducendo nuovi cambiamenti.

Per approfondire > Ransomware: LockBit 3.0 debutta anche in Italia e colpisce la FAAC (Fabbrica Automatismi Apertura Cancelli)

Essendo una famiglia di ransomware, è progettata per infiltrarsi all’interno di un’organizzazione al fine di crittografare i dati e rendere inaccessibili i sistemi. Dopo aver criptato i dati, i criminali chiedono alla vittima di versare un riscatto, da saldare in criptovalute, per ottenere le chiavi di decrittazione. Nel caso in cui la vittima rifiuti di pagare il riscatto, i malintenzionati avanzano con una tattica nota come doppia estorsione. Questa prevede la minaccia di divulgare online le informazioni sensibili precedentemente sottratte alla vittima.

LockBit: i principali attacchi

L’operazione LockBit ransomware-as-a-service (RaaS) è emersa, come precedentemente citato, nel settembre 2019 e da allora ha preso di mira una vasta gamma di organizzazioni di alto profilo in tutto il mondo.

L’elenco delle vittime comprende la Royal Mail del Regno Unito, la città di Okland, il gigante automobilistico Continental e l’Agenzia delle Entrate italiana.

Nel panorama italiano è ormai noto. L’attacco più importante è stato sicuramente quello contro l’infrastruttura Westpole.

Per saperne di più > Il ransome Lockbit miete nuove vittime in Italia

Hai bisogno di supporto per recuperare i tuoi dati criptati?